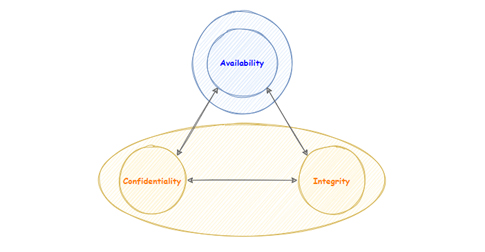

Modelo CIA

Confidencialidad, disponibilidad e integridad son referidos como los objetivos de seguridad que se quieren alcanzar al proteger su sistema y sus datos. ¿Cómo se relaciona esto con la aplicación de parches a su ICS? Como se podrá observar la disponibilidad está en un círculo azul y los otros dos en un óvalo amarillo. Esto se debe al hecho de que cada parte se prioriza en función del sistema y los datos que está protegiendo. En un sistema informático clásico, que podría ser su historial médico, por ejemplo, la confidencialidad y la integridad de esos datos son los aspectos más importantes a proteger. Si se produce una brecha, el trabajo del equipo de Ciberseguridad consiste en impedir que el “malo” se haga con los datos o invalide su integridad. Eso pueden hacerlo sacrificando la tercera parte del triángulo de la CIA, la Disponibilidad. En pocas palabras, es mejor desconectarse que perder cualquier dato.

Como se puede imaginar, las cosas no son tan sencillas en un Sistema de Control Industrial (ICS). En la mayoría de los casos, es al revés: ¡el sistema debe estar siempre en funcionamiento! ésto es, necesita un servicio ininterrumpido 24 horas al día, 7 días a la semana. Como se ve en la imagen, también hay que tener en cuenta cuestiones de seguridad personal. Como consecuencia, no se puede apagar el sistema como en el caso de un sistema de historiales médicos u otros sistemas similares que almacenan datos. Esto plantea un problema porque no sólo está relacionado con las brechas, lo que dificulta todo el proceso de respuesta a incidentes, sino que también hace que la aplicación de parches sea mucho más difícil. Por eso, muchos propietarios de ICS no parchean en absoluto o tienen plazos muy cortos para hacerlo.

¿Por qué es tan importante saber el tiempo de actividad y la disponibilidad -son normalmente las fuerzas motrices del trabajo de seguridad en un ICS-? La respuesta es que tiene un impacto significativo en la forma de parchear y trabajar con las vulnerabilidades.

¿Qué parchear primero?

Una vez establecido que los parches y los ICS son difíciles de compaginar en el tiempo, nos queda la pregunta de qué parchear. Usted debe comenzar a tomar decisiones razonadas sobre qué vulnerabilidades parchear, ya que probablemente habrá, si no una lista interminable, sí un número bastante grande de Exposiciones y Vulnerabilidades Comunes (CVE).

Es probable que ya esté familiarizado con el Sistema Común de Puntuación de Vulnerabilidades (CVSS) utilizado para puntuar los CVE. Las puntuaciones CVSS pueden considerarse mentirosas patológicas, o al menos como ese pariente que siempre cuenta historias en las reuniones familiares que parecen inverosímiles (y a veces lo son). ¿Por qué no hay que fiarse de un CVSS nada más sacarlo de la caja?

Hay varias razones para no confiar unicamente en la valoración numérica dque aporta el CVSS:

- No tiene en cuenta su sistema. La única persona que sabe cómo está configurado su sistema y cómo le afectará una determinada vulnerabilidad es Vd. Así nuestro consejo consejo es que haga/ o pida a una empresa de analisis de riesgos que le haga- su propia puntuación y evaluación de riesgos-, teniendo en cuenta tu propio sistema.

- Cualquier modelización de amenazas que Vd. haya hecho no la tiene en cuenta. Si se ha hecho los deberes y has modelado las amenazas de tu sistema, sabrás qué vulnerabilidades debes parchear primero y cuáles debes dejar para más adelante.

- No se tiene en cuenta la seguridad. No hay preocupación por las personas en los distintos parámetros; sólo se atiende al sistema.

Para dejar más claro este último punto, veamos un ejemplo. La siguiente tabla muestra dos CVE diferentes uno al lado del otro.

Supongamos que sufres del corazón, pero tienes instalado un marcapasos que te ha salvado la vida, y también tienes un smartphone con sistema operativo Android. ¿Cuál parchearía primero? ¿El que tiene la puntuación CVSS más alta o el que podría afectar potencialmente a su equipo salvavidas?

Está claro que hay muchas razones para no confiar únicamente en la simple métrica CVSS. ¿Qué otros métodos existen para decidir qué parchear?

Qué parchear – Métodos de decisión

A continuación se ofrecen un par de sugerencias sobre cómo manejar la debilidad del CVSS a la hora de tomar una decisión.

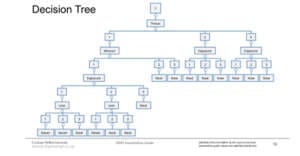

Árbol de decisión. Un estudio de la Universidad Mellon propone, como forma de gestionar las vulnerabilidades, el uso de un árbol de decisión estándar para  clasificar las vulnerabilidades en tres categorías: Ahora, Próximamente y Nunca. Estas categorías son fáciles de recordar. «Ahora» significa que hay que parchear directamente y antes de la próxima ventana de mantenimiento. La opción «Siguiente» inserta la vulnerabilidad en el siguiente ciclo de mantenimiento normal, y «Nunca» significa que usted decide que no es vulnerable en la solución actual. Tenga en cuenta, sin embargo, que cuando su sistema cambia, algunas vulnerabilidades pueden cambiar también.

clasificar las vulnerabilidades en tres categorías: Ahora, Próximamente y Nunca. Estas categorías son fáciles de recordar. «Ahora» significa que hay que parchear directamente y antes de la próxima ventana de mantenimiento. La opción «Siguiente» inserta la vulnerabilidad en el siguiente ciclo de mantenimiento normal, y «Nunca» significa que usted decide que no es vulnerable en la solución actual. Tenga en cuenta, sin embargo, que cuando su sistema cambia, algunas vulnerabilidades pueden cambiar también.

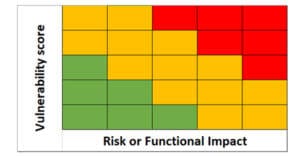

Matriz de riesgos. La forma clásica de tratar los riesgos. Ni elegante ni nueva, pero tendrá en cuenta su sistema y su impacto en él en lugar de basarse únicamente en el CVSS. Recuerde los dos ejemplos anteriores de CVE. Es probable que aquí puntuaran de forma muy diferente en impacto funcional, lo que daría lugar a decisiones muy diferentes.

Matriz de riesgos. La forma clásica de tratar los riesgos. Ni elegante ni nueva, pero tendrá en cuenta su sistema y su impacto en él en lugar de basarse únicamente en el CVSS. Recuerde los dos ejemplos anteriores de CVE. Es probable que aquí puntuaran de forma muy diferente en impacto funcional, lo que daría lugar a decisiones muy diferentes.

Vale la pena señalar que la matriz de riesgo no maneja la probabilidad, que casi siempre está presente.

La razón es que, ¿cómo se sabe cuán alta es la probabilidad de un ataque? En esencia, es binario: o no te atacan o te atacan. Por lo tanto, la decisión se basa en la suposición de que alguien está tratando de explotar la vulnerabilidad. Por lo tanto, ¡no utilices la probabilidad para decidir qué parchear!

Resumen

Nunca podemos estar 100% seguros, lo que significa que necesitamos procesos para manejar las vulnerabilidades a las que nos enfrentamos.

Esperemos que este artículo le haya servido para reflexionar a la hora de decidir cómo hacer frente a las vulnerabilidades. Sin embargo, incluso si dispone de un proceso de toma de decisiones perfecto, todavía necesitará trabajar con un proveedor de confianza que entregue software seguro y que realmente proporcione el parche que solicitaste. Desde WESTERMO desarrollamos arquitecturas de comunicaciones Ciberseguras y tolerantes al fallo para los Sistema de Control Industrial ICS.